サイバー攻撃の手法は日々複雑化してきており、その中でも標的型攻撃は見分けがつきづらく悪質です。あなたはどんな手段で攻撃者がセキュリティの穴を潜り抜けるか知っていますか?

「自分の会社は大丈夫」などと他人事に考えている人も多く、会社組織として対策を講じず担当者の裁量に任せた結果、多額の損害を抱えてしまう事案もたびたび見られます。手口を学んで想定される被害に応じて対策をすれば最悪の事態に及ぶリスクを減らすことができますが、なかなか周知されていないのが現状です。

この記事ではサイバー攻撃の一種である「標的型攻撃」について、種類や手口をくわしく解説します。企業が行っておくべき対策もお伝えしますので、ぜひ参考にしてください。

目次

1.標的型攻撃とは?|手口と特徴

標的型攻撃は特定の組織・個人をターゲットにしてサイバー攻撃を行う手口のこと。無作為にメールを送る「ばらまき型攻撃」と比較すると、攻撃の見分けがつきにくいのが特徴です。

IPAが2023年に発表した情報セキュリティ10大脅威ランキング※1では、3位に「標的型攻撃による機密情報の窃取」がランクインしていることからも、攻撃としての危険性が分かります。

具体的な攻撃の手口

- メール等を利用し特定組織のPCをウイルスに感染させる

- 組織の機密情報窃取やシステムの破壊を行う など

システムに侵入後すぐに被害をもたらす攻撃以外にも、内部システムに潜入して攻撃の範囲を徐々に広げる「潜伏型」と呼ばれる手法もあります。

2.標的型攻撃の種類

あらかじめターゲットを定めてからサイバー攻撃を行うことをおおまかに「標的型攻撃」と呼びますが、さらに具体的な攻撃の種類を細かく分けることもできます。

メールによる攻撃(標的型攻撃メール・スピアフィッシング)

- 不正な添付ファイルを開かせる

- 不正なウェブサイトへのリンクをクリックさせる など

何者かになりすまして標的にメールを送信し、情報の窃取などを行う攻撃を「標的型攻撃メール」「スピアフィッシング」と呼びます。

オーストラリアのITセキュリティ企業バラクーダが行った調査※2によれば、およそ75%の企業が過去12ヶ月以内にメール攻撃の被害に遭ったと回答したそうです。そのうち55%が「機器のマルウェア/ウイルスへの感染」、49%が「機器データの盗難(情報漏えい)」の被害に遭ったと答えていることからも、スピアフィッシングの悪質さがうかがえます。

ビジネスメール詐欺

関連会社やベンダー、内部の従業員などの信頼できそうな人物になりすましてメールを送る攻撃手法を特に「ビジネスメール詐欺」と呼びます。

ビジネスメール詐欺の恐ろしいところは実在する組織や人物からメールが送られてくる点です。何の関係もない企業から来たメールは「怪しい」と一目見て判別できますが、実際の取引先の企業の実在する人物から不審なメールが届いたら思わず信用してしまうのではないでしょうか?

最近のフィルタリングサービスは不審なサイトのURLやマルウェアを仕込んだファイルが添付されていた場合、ツールが自動でスパム認定する機能がついています。明らかに不審な内容が含まれていればうっかり開かないようフィルタリングで除外できますが、ビジネスメール詐欺の中にはツールによる検知を防ぐために対策されたものもあるのが厄介なポイントです。

悪意あるプログラムをあえて含まず、メッセージのやり取りのみで内部情報やアクセス情報を聞き出す手法を「ソーシャルエンジニアリング」と呼びます。ソーシャルエンジニアリング型の攻撃はツールでの察知が非常に難しいため、一人ひとりのリテラシーが重要になってきます。

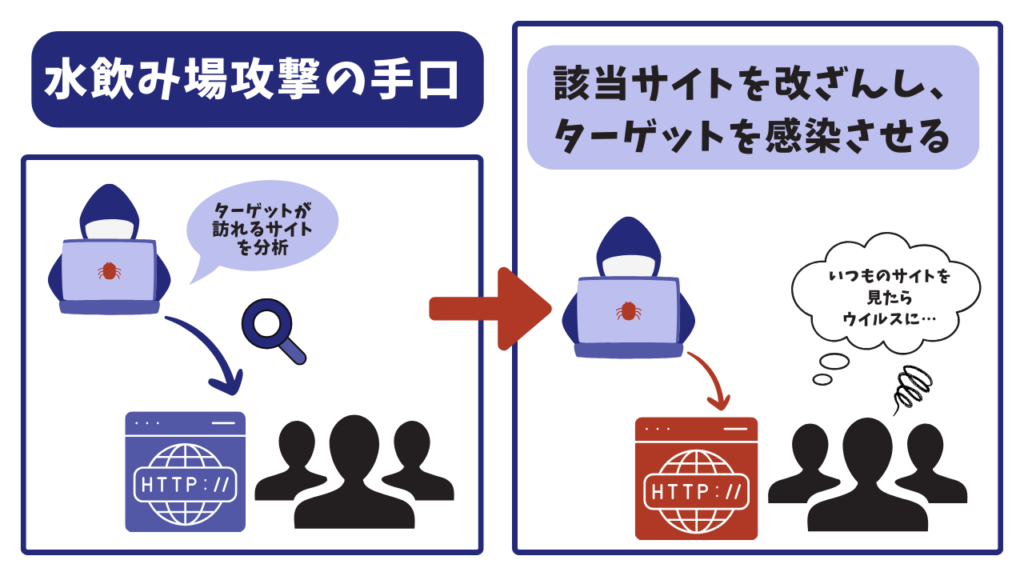

サイト経由での攻撃(水飲み場攻撃)

ターゲットとなる企業や組織をあらかじめ調査し、頻繁に利用するウェブサイトを閲覧するとマルウェアに感染するよう改ざんする手法を「水飲み場攻撃」と呼びます。

自社の内部システムを強化している企業であっても、従業員がうっかりリンクを開いてしまうとそこから攻撃が広まってしまうという仕組みです。「いつも開くサイトだから大丈夫」「知っている企業のサイトだから安心」という心理を逆手に取った悪質な攻撃だと言えるでしょう。

不正アクセスによる攻撃

サーバーの脆弱性を突いて不正にアクセスし、個人情報を盗んだりする攻撃手法もあります。

最初の攻撃で内部システムへの侵入口を発見し、そこからさらに他の端末やサーバーに危害を加えることも。攻撃を受けた際「まずはインターネットから遮断してオフラインの環境にするべき」と言われるのはそのためです。

実際の事例①航空会社大手がビジネスメール詐欺で3.8億円の被害

2017年、大手航空会社として知られる日本航空(JAL)がビジネスメール詐欺の被害に遭い、累計3.8億円の被害を受けたことが明らかになりました※3。

普段やり取りしている取引先になりすまし、同じ名前とメールアドレスから請求書を送ってきたため詐欺に気が付かず、偽の銀行口座に送金してしまったとのこと。セキュリティ管理が比較的しっかりしている大手企業を巧妙に騙す悪質性の高い事例だと言えるでしょう。

実際の事例②:不正アクセスからなりすましの二次被害発生

2023年9月、人材採用サービスなどを手掛ける仕事旅行社が内部のサーバーに不正アクセスされるというサイバー攻撃を受けました※4。

サービス利用者の個人情報33,670 件が流出した恐れがあるほか、会員の氏名を名乗る人物によって別の人のメールアドレスやオンライン掲示板に「爆破予告」など不安をあおる文言が送信されていたとのこと。窃取した個人情報をもとに別の二次被害が発生していることが分かります。

このように一度サイバー攻撃を受けて盗んだ情報を踏み台に別の攻撃を行うパターンもあるので、未然に防ぐための対策だけでなく被害にいち早く気づくシステムづくりも重要です。

3.標的型攻撃の対策

攻撃手法ごとにとるべき対策は変わってきます。あらゆる可能性に備えておくようにしましょう。

メール攻撃への対策

スピアフィッシング、ビジネスメール詐欺などのメール攻撃を防ぐには、とにかく「来たメールに触らない」「報告する」ことが一番です。具体的には以下のような対策をとっておくべきでしょう。

●社内ルールを徹底する

- 怪しいメールは開かない

- 受信した場合、誤って開いてしまった場合は報告する など

どこの誰であってもアドレスさえ分かっていれば誰でもメールを送ることができるのはメリットでもありますが、「悪意ある人物からのメッセージを防ぎきれない」という弱点はどうしてもできてしまいます。

まずは社内ルールを決め、リスクの周知と対策方法の共有を行うことが重要です。

●対策ソフトを導入する

社内ルールは重要ですが、攻撃を受けた際の報告と調査には手間と時間がかかります。対策ソフトを導入して「悪意あるものを振り分ける、共有する」作業を自動化することで、コスト・タスク削減にもつながるでしょう。

- WAF、ファイアウォールなどのセキュリティソフト

- フィルタリングサービス

はメール等の安全性を担保するためにも最低限導入しておきましょう。

近年のメールサービスの中には自動でフィッシングメールを振り分ける以上の機能をつけているものもあります。ユーザーが受信したメールを「攻撃」と判断して報告する機能や、不審なURLをクリックしてしまったときなどに自動でアラートを発動させる機能を搭載したフィルタリングサービスを利用すれば、管理の手間とリスクを減らすことができるのでおすすめです。

●従業員向けのメール訓練を実施する

標的型攻撃を想定してメール訓練を各従業員に送信します。

正規のメールと区別がつくか、誤ってURLや添付ファイルを開いていないかなど、従業員のセキュリティ意識を実際にチェックすることができます。

サイト攻撃・不正アクセスへの対策

サイト攻撃への対策は個人レベル・端末レベルの保守では不十分です。エンジニアによる定期的な管理が前提となっていることは頭に入れておきましょう。

●端末・サーバー等のアップデート

端末・アプリ・サーバー何であってもアップデートの放置は脆弱性を生みます。「サイトへの不正アクセスを防ぐ」「閲覧者として不審なサイトに入らない」両方への対策としてこまめな更新が必要です。

●対策ソフトを導入する

サイト経由での攻撃は「運用側」「見る側」両方に被害を生みます。もちろん閲覧するサイトに注意するのも重要ですが、不正アクセスを受けて改ざんされた自社サイトが攻撃者になってしまう、といった被害を生むリスクも避けなければいけません。

端末だけでなく、運用しているサイトや接続しているサーバーにも対策ソフトを導入しておきましょう。

●アカウント管理を徹底する

ID・パスワードの使いまわしをしていないか、推測されやすいものをしていないか、など。

特に乗っ取りが起きた場合に大きな被害を生む管理者権限アカウントは厳重に管理すべきです。

●改ざん検知・監視ツールを入れる

サイトが不正ログイン・改ざんされているかどうかは手動で判別するのは困難です。仮に手動で改ざん検知をしていたら余計な時間がかかることは必至でしょう。

改ざん検知・死活監視のツールを入れて、異変が起こっていないか常に監視する体制を取るようにしましょう。

●定期的なセキュリティ診断を行う

上記の項目がきちんと達成されているか、更新された脆弱性に対応できているかは定期的にセキュリティ診断を行わなければ分かりません。「保守管理を外注に任せていたつもりが、脆弱性だらけだったことに攻撃を受けてから気付いた」というのは意外とありがちなパターンです。

定期的な診断をするのが一番ですが、全くやっていないという企業は一度セキュリティ診断をしてみましょう。無料セキュリティ診断はこちらから。

セキュリティ診断について詳しく知りたい方は「Webサイトのセキュリティ診断は必要?種類や価格の相場、チェック項目を紹介」をご覧ください。

4.まとめ

ターゲットをあらかじめ決めてから計画立てて攻撃を行う「標的型攻撃」は非常に悪質で、無差別なばらまき型よりも対策が困難です。

しかし、従業員一人ひとりへの教育や強固なシステム構築によってリスクを最小限に抑えることはできます。どのような攻撃があるのか知っておくのも有効な対策です。

サーバーやサイトの保守など、エンジニアによるセキュリティ管理が不十分だとお考えでしたら、ぜひ今からでも保守サービスの利用を検討してみてください。

ECマーケティングのWordPress丸ごとお任せ(保守)サービス

自社サイトのセキュリティに不安がある企業でも安心してサイトを運営できるよう、セキュリティ管理のプロが徹底的にサポートします。

当社の保守サービスではバックアップやアップデートの管理からメールサポートでの疑問解消まで、WordPressの運用・管理をあらゆる角度から支援します。

オプションでサーバー保守・障害時の復旧まで承りますので、まずはお問い合わせください。

※1 IPA+「情報セキュリティ10大脅威2023 組織編」

※2 Barracuda+「2023年 スピアフィッシングの動向」

※3 日経クロステック+「JALが「信じ込んでしまった」手口とは、振り込め詐欺で3.8億円被害」

※4 仕事旅行社+「不正アクセス者による情報の不正利⽤について」